医疗行业防范黑客攻击的紧迫警报

关键要点

HHS在12月12日发布了针对医疗行业的BlackCat和LockBit勒索软件团伙的两份警报,提醒医疗网络面临持续威胁。部门推荐了针对这些威胁的入侵迹象(IOCs)和防御措施,要求医疗网络进行及时的反应和准备。在当前勒索软件活动上升的背景下,对这些威胁的防范显得尤为重要。

美国卫生与公众服务部(HHS)在12月12日发布的最新分析报告中,再次强调了BlackCat和LockBit3.0勒索软件团伙对医疗行业的攻击。针对这些持续的威胁,医疗网络应及时审查入侵迹象(IOCs)并采取相应的预防措施。和的攻击仍在增加,尤其是在医疗环境中。

HHS网络安全协调中心于12月12日发布了两份新的分析报告,增加了过去一个月内发布的四份有关Venus、Hive、Lorenz和Royal等勒索软件的警报。近期勒索软件活动的增加,尤其是在CommonSpiritHealth等医疗机构遭遇的长时间服务中断后,更加突出加强防范的重要性。

这些事件表明,制定并实施有效的应对计划、明确响应优先级对于成功应对勒索软件攻击至关重要。对于BlackCat和LockBit3.0这两个威胁,其定制化的攻击手段及对医疗行业的偏好尤为值得关注,这要求医疗机构进一步细化应急响应计划和预防措施。

BlackCat:广泛的联系增强了渗透力

BlackCat(又名Noberus和ALPHV)最早于2021年11月被发现,这个团伙以其“卓越能力”而闻名,运营者具备丰富的网络犯罪经验。HC3称该变体是全球网络犯罪生态系统中“最复杂的勒索软件即服务(RaaS)”之一。

BlackCat团伙可能接替了REvil、Darkside和BlackMatter的运作,其还与FIN7(或CarbonSpider)有关联。REvil团伙在疫情期间特别针对那些参与COVID-19响应的医疗行业。

HC3指出,BlackCat的功能技术上超越了其他RaaS变体,可适应不同的企业环境。该变体具有高度的可定制性,且运营者会不断开发和更新内部功能。

BlackCat的“许多先进技术特性”包括适应性强的恶意软件,能够使用多种加密算法并且自主传播,此外还能够使“虚拟机监控程序失效以阻止分析”。HC3观察到,BlackCat是“全球最具适应性的勒索软件之一”,其使用了两种不同的算法,能够快速加密并通过域凭证分发勒索软件,同时终止旨在防止加密的进程和Windows服务。

“BlackCat还能清除回收站位标,连接到Microsoft集群并扫描网络设备,还使用Windows重启。”此外,威胁还知道会窃取数据。

医疗行业是BlackCat的目标产业之一,其已知的目标包括制药行业。HC3预计,BlackCat将继续利用医疗行业的弱点,建议该领域认真对待这一威胁,并采取适当的防御和减轻措施,以保护其基础设施免受攻击。

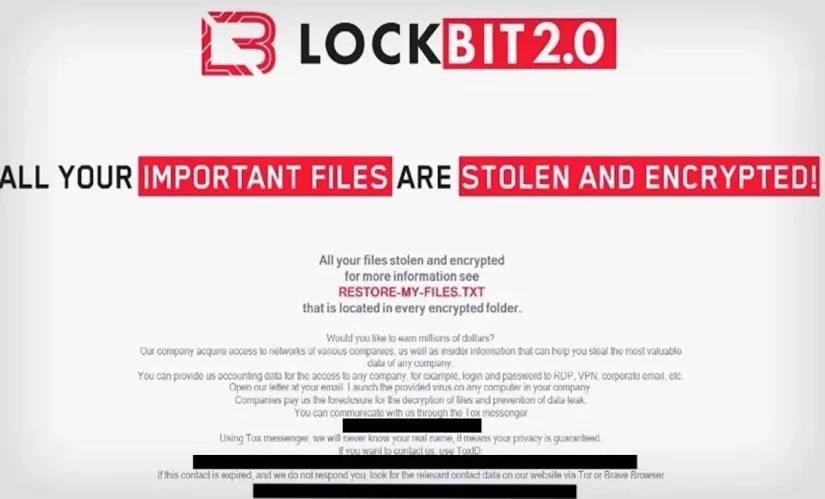

LockBit 3.0:转向三重勒索方法

历史上,LockBit采用 RaaS 模型,目标是能够支付高额赎金的实体,并利用双重勒索策略。最新版本LockBit3.0似乎在以前成功的勒索策略上加强了其三重勒索模式,有时甚至要求受害者为其敏感信息付费。

HC3注意到,近期有多起LockBit 3.0针对医疗和公共卫生部门的攻击事件。

LockBit3.0在六个月前首次出现,仍以RaaS模型运作,并要求高达百万美元的赎金。作为RaaS模型的威胁,LockBit利用多种感染策略,如购买网络访问权限,通过网络钓鱼、